La cybersecurity sanitaria è il processo di applicazione di una serie di strategie di prevenzione, rilevamento e risposta volte a proteggere gli ospedali o altre strutture assistenziali dagli attacchi informatici, al fine di garantire la sicurezza dei pazienti, la continuità operativa, la protezione dei dati riservati e la conformità alle normative di settore.

Perché è importante proteggere le strutture sanitarie?

Essendo classificate come infrastrutture critiche, le strutture sanitarie e gli ospedali sono obiettivi interessanti per i malintenzionati. I cyberattacchi sono stati identificati come la principale minaccia nelle analisi annuali di vulnerabilità dei rischi (HVA) di molti sistemi sanitari che, per proteggersi, dovrebbero adottare misure di protezione proattive per i loro sistemi cyber-fisici connessi.

Quali sono le sfide da affrontare per la cybersecurity?

Tecnologie obsolete

Molti ospedali fanno ancora uso di tecnologie obsolete, costose da sostituire ed estremamente vulnerabili ai cyberattacchi a causa di un elenco crescente di vulnerabilità ed esposizioni comuni (CVE) divulgate pubblicamente. Molti di questi sistemi utilizzano software operativi superati, come Windows XP e Windows 7, con opzioni limitate in termini di applicazione di patch e aggiornamenti critici in implementazioni ampiamente distribuite, eterogenee e non gestite.

Per mitigare questi rischi, i team di cybersecurity dovrebbero limitare il più possibile la connettività di rete a questi dispositivi e mettere in atto solide misure preventive, tra cui l’identificazione e il baselining per monitorare i sistemi legacy alla ricerca di attività anomale e l’attivazione di controlli basati sull’utente, tra cui l’MFA.

Strutture connesse e IoMT

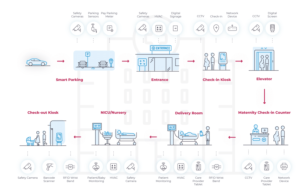

Nello stesso momento in cui i team di cybersecurity cercano di proteggere i dispositivi legacy vulnerabili, hanno fatto la loro comparsa nuovi dispositivi connessi a IP, tra cui quelli IoMT, sistemi BAS, HVAC, ascensori, CCTV, sistemi di sicurezza fisica e altro ancora.

Questi dispositivi più recenti e non gestiti rappresentano un potenziale punto di ingresso per interrompere le operazioni ospedaliere, disattivare le protezioni fisiche o penetrare attraverso la rete in altre aree dell’azienda. Per garantire la resilienza informatica e operativa, i professionisti della sicurezza sanitaria e i responsabili delle strutture necessitano di visibilità olistica su questo panorama di dispositivi in espansione. Ecco un esempio dei tipi di sistemi e dispositivi che contribuiscono

all’esperienza del paziente in un ospedale moderno.

È chiaro che IoMT e i sistemi di automazione degli edifici (BAS) creano un’esperienza positiva e sicura per i pazienti, motivo per cui è così importante proteggerli con controlli di sicurezza olistici di prevenzione, rilevamento e risposta.

Ottenere il supporto dei dirigenti per i progetti di cybersecurity

Come abbiamo visto sopra, le organizzazioni sanitarie hanno abbracciato le tecnologie connesse per migliorare l’esperienza dei pazienti e l’efficienza delle strutture. Tuttavia, rispetto ad altri settori, sono in ritardo negli investimenti e nelle competenze in materia di cybersecurity. I consigli di amministrazione e i dirigenti delle organizzazioni sanitarie spesso considerano la cybersecurity come un ulteriore costo operativo, mentre dovrebbe essere vista come un investimento.

La carenza di talenti

La visione della cybersecurity come spesa ha portato a un’altra sfida, la carenza di talenti nel campo della sicurezza. Le organizzazioni dei settori che danno priorità alla spesa per la sicurezza, come quelli tecnologico, dei servizi finanziari e dell’’energia, sono meglio posizionate per conquistare i talenti. Offrono pacchetti retributivi più interessanti e migliori opportunità di avanzamento di carriera, compresa la possibilità di lavorare con strumenti e tecnologie più recenti e all’avanguardia.

Requisiti di conformità complessi

Le normative sulla privacy e sulla sicurezza dei dati sono più restrittive nel settore sanitario, e per una buona ragione. Oltre alle implicazioni finanziarie, la sicurezza dei pazienti può essere messa a rischio se un’organizzazione sanitaria subisce un attacco informatico, quindi c’è meno spazio per gli errori.

In Europa, la direttiva NIS2 pubblicata nel 2022 designa anche la sanità come entità essenziale. Sebbene i livelli di applicazione e i controlli prescrittivi variano tra paesi, la Direttiva NIS2 stabilisce la linea di base per le misure di gestione del rischio cyber e gli obblighi di reporting in tutta Europa per tutti i settori coperti dalla direttiva.

Raccomandazioni in tema di cybersecurity in ambito sanitario

Sebbene l’ambito di applicazione delle norme di conformità obbligatorie vari da Paese a Paese, un solido programma di cybersecurity dovrebbe coprire ogni dispositivo e sistema connesso, compresi quelli di automazione degli edifici, i dispositivi medici e IoT e i sistemi energetici.

Si consiglia di utilizzare il NIST Cybersecurity Framework come guida alle best practice di alto livello, in particolare per coloro che stanno iniziando a capire cosa si intende per “buono” in ambito cyber, grazie al suo linguaggio semplice e alla sua visione completa. Ogni buon programma di cybersecurity dovrebbe includere misure di protezione (Identify and Protect), metodi di rilevamento (Detect) e piani e playbook di risposta agli incidenti (Respond and Recover).

Di seguito, alcune raccomandazioni basate su ciascuna delle cinque funzioni NIST CSF, specificamente per il settore sanitario:

Identificare

Una buona sicurezza parte da una grande visibilità. Poiché gli ospedali integrano un numero crescente di dispositivi IoT, BAS e di tecnologia operativa (OT) nei loro sistemi sanitari e di struttura, l’implementazione di uno strumento di gestione automatizzata dell’inventario delle risorse semplificherà questo processo. Cercatene uno che vi permetta di vedere l’intero ecosistema sanitario e i suoi rischi in un unico luogo per dare priorità alla riduzione dei rischi che mantengono i pazienti e le strutture funzionanti al sicuro.

Proteggere

I team che si occupano di cybersecurity in ambito sanitario devono investire in una forte gestione delle identità e degli accessi e nella segmentazione della rete, oltre che nella formazione dei dipendenti in materia di sicurezza. La creazione di una cultura della sicurezza informatica è fondamentale per il successo continuo.

Rilevare

Per rilevare un potenziale evento di cybersecurity, è necessario monitorare sia il traffico di rete che le linee di base dei dispositivi. Scegliete una soluzione che combini più tipi di rilevamento delle minacce e che supporti un’ampia gamma di protocolli IT, OT e IoT per ottenere il più ampio livello di copertura. Deve inoltre fornire indicatori dettagliati delle minacce, come le regole Yara, le regole dei pacchetti, gli indicatori STIX, le definizioni delle minacce e le firme delle vulnerabilità.

Rispondere

Sviluppare e implementare un piano di risposta agli incidenti di cybersecurity, comprese le procedure per individuare e isolare i dispositivi e i sistemi interessati e comunicare l’incidente alle parti interessate.

Quando viene rilevato un potenziale evento di cybersecurity, la soluzione deve essere in grado di raggruppare gli avvisi in incidenti, fornendo al personale di sicurezza e operativo una visione consolidata. Dovrebbe inoltre offrire informazioni contestuali e fruibili, come playbook IR e insight sulle minacce, per rispondere rapidamente.

Ripristino

Creare e mettere in pratica un piano di recupero per ripristinare i servizi interessati e comunicare ai dipendenti e al pubblico ciò che è successo e come lo state risolvendo. La soluzione di gestione dell’inventario degli asset dovrebbe supportare una rapida analisi forense per aiutarvi a ripristinare le operazioni impattate, fornendo profili aggiornati degli asset insieme a un lasso di tempo in cui i dispositivi sono stati impattati, in modo da poterli ripristinare rapidamente al loro stato noto.

È importante testare continuamente i piani di risposta e di ripristino per migliorare l’addestramento difensivo e valutare i livelli di prestazione attuali.

Di Emanuele Temi, Technical Sales Engineer di Nozomi Networks